10.1 SSH via SFTPAbschnitt hinzufügen

10.1.1 SSH-Verschlüsselung – Übersicht

SSH-Schlüssel sind ein Bestandteil der sicheren SFTP-Kommunikation über das Netzwerkprotokoll SSH (Secure Shell), das die Rechenzentren zahlreicher Institute aufgrund der erhöhten Anforderung an die IT-Sicherheit zunehmend nutzen und das auch BCS-2 im Kontext von Workflows und deren Transferzielen unterstützt. Diese Verschlüsselung ermöglicht den sicheren Austausch von Dateien zwischen Anwender-PCs und Servern.

Wie funktioniert die Authentifizierung?

SSH-Schlüssel bestehen aus einem Schlüsselpaar: Einem privaten und einem öffentlichen Schlüssel. Diese Schlüssel garantieren das Herstellen einer sicheren und verschlüsselten Verbindung zwischen Client und Server über (potenziell) unsichere Netzwerke hinweg (z. B. WWW).

- Den privaten Schlüssel speichern Sie auf Ihrem lokalen Computer. Geben Sie diesen Schlüssel niemals weiter.

- Den öffentlichen Schlüssel hinterlegen Ihre Administratoren auf dem zu verbindenden Server.

Der öffentliche Schlüssel verifiziert Signaturen, erzeugt durch die privaten Schlüssel auf den Client-Rechnern. Bei einer Verbindung mit dem Server, verwendet der Server den öffentlichen Schlüssel, um eine Anforderung an den Client zu senden, die nur der private Schlüssel beantworten kann. Ist die Antwort korrekt, erfolgt die Verbindung. Das bedeutet im Fall von BCS-2, dass Sie für jeden Funktions-Account in Ihrer Institution für BCS-2 ein Schlüsselpaar erzeugen und auf Client und Server hinterlegen müssen.

Zur Erzeugung und Nutzung von SSH-Verbindungen benötigen Sie SSH-Pakete wie ”OpenSSH“ (für Unix), ”PUTTY“ (für Unix- und Windows-Betriebssysteme) oder ”WinSCP“ (für Windows). Mit diesen Tools generieren Sie die erforderlichen SSH-Schlüsselpaare.

10.1.2 Konfiguration BCS-2

- Erzeugen Sie das Schlüsselpaar z. B. per Linux-Shell-Befehl: “ssh-keygen –t rsa –b 4096” erstellt ein RSA-Schlüssel-Paar mit einer Bit-Schlüssellänge von 4096 Bit. Je höher die Schlüssellänge, desto effektiver die Verschlüsselung, desto länger aber auch die Verarbeitungszeit der Client-Anfrage.

- Hinterlegen Sie den öffentlichen Schlüssel auf dem Server. Das geschieht durch Einfügen des öffentlichen Schlüssels in folgende Datei: ~/.ssh/authorized_keys.

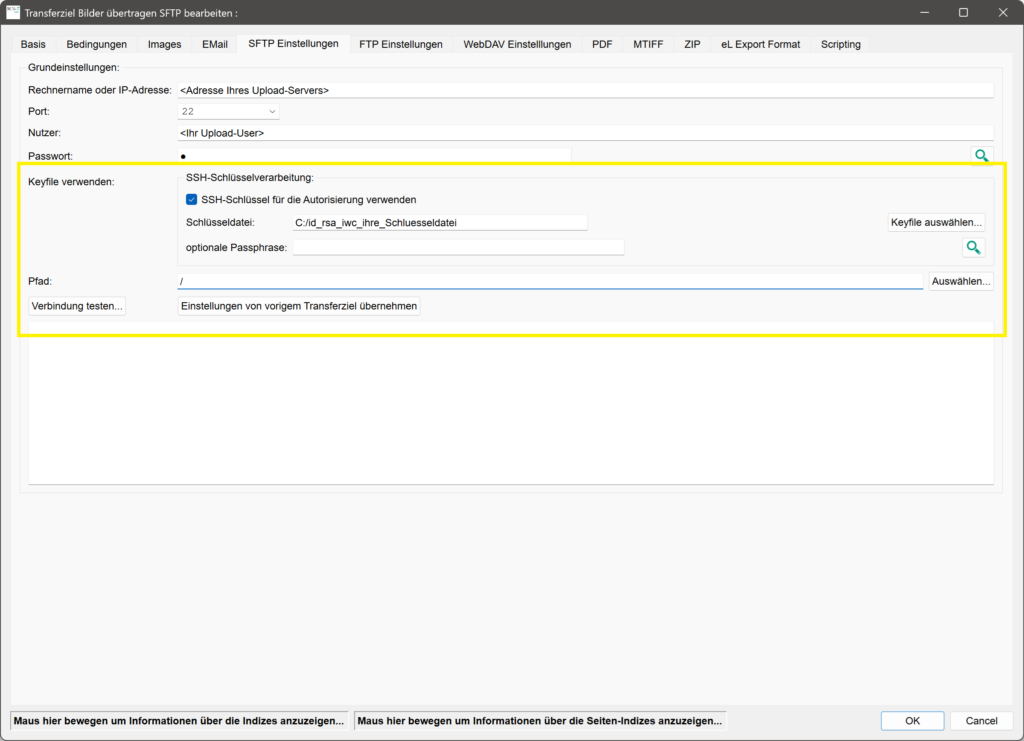

- Den privaten auf Ihrem PC hinterlegten Schlüssel, den BCS-2 zur Verbindung benötigt, wählen Sie in BCS-2 im SFTP-Reiter unter “Keyfile verwenden” >> “Keyfile auswählen” aus.

Stellen Sie sicher, dass kein Dritter in den Besitz der privaten Schlüsseldatei gelangt. Zu Details bzgl. der konkreten Umsetzung und Konfiguration in ihrem Haus wenden Sie sich an Ihre Administratoren und/oder IT-Sicherheitsbeauftragten. Fragen zu den Erfahrungen, die wir mit dieser Client-Server-Konfiguration von BCS-2 sammelten, beantworten wir selbstverständlich gerne.